电子邮件成网络犯罪金山 勒索软件攻击上升趋势明显

在网络犯罪分子眼里,电子邮件简直就是一座金山。

在2014年,平均每天收发的电子邮件为1963亿封。 其中,有1087亿封为商业电子邮件。面对每天海量的商业电子邮件,网络犯罪分子想不动心思都难。 实际上,当他们将黑手伸向这些商业电子邮件的时候,经常导致数百万美元的损失,以及大量的商业信息失窃。举例来说,据有关报道称家得宝就曾因为客户数据被盗而导致6200万美元的损失,而塔吉特因此而遭受的损失则高达22900万美元。

但是,这并不是说,只有企业才是电子邮件攻击的唯一目标,相反,根据我们上半年的观察发现,所有类型的电子邮件都面临同样的威胁。

就上半年的观察发现,垃圾邮件呈现两种趋势:首先,垃圾邮件中基于宏病毒的恶意软件呈上升趋势; 其次,利用垃圾邮件发动的勒索软件攻击呈抬头趋势。

老树开新花

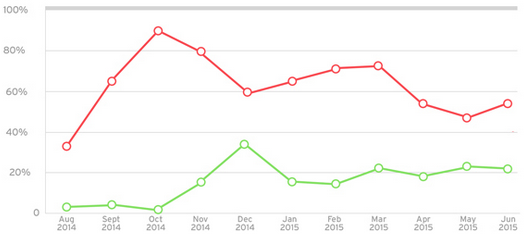

在今年的前几个月中,我们注意到,垃圾邮件消息中基于宏病毒的安全威胁呈明显增加趋势。一般来说,这些垃圾邮件通常都带有扩展名为DOC、XLS、DOCM等微软办公软件文件类型的附件。 下面图1展示了这几个月来我们截获的涉及恶意软件的垃圾邮件的数量变化情况。我们看到,绿线表示的宏垃圾邮件近几个月来呈现明显的增加趋势。

图1 近几个月来宏垃圾邮件呈现增加趋势

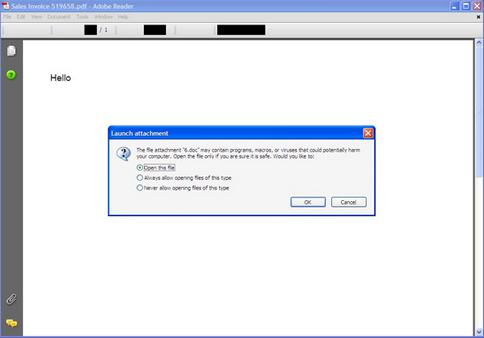

此外,我们还遇到了许多包含PDF附件的电子邮件,但是,这些附件实际上都是被嵌入到.DOC文件中的。 实际上,这些.DOC文件中的宏一旦执行,就会去下载恶意的.EXE文件。

图2 .PDF类型的样本文件

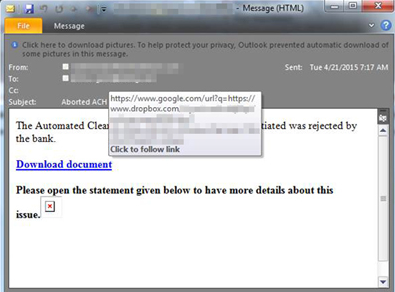

然而,并非所有涉及勒索软件的垃圾邮件都是利用附件传播这些软件的,此外,它们还可以通过指向合法托管站点的链接来投递勒索软件,例如先将恶意文件托管到Dropbox之类的网站上,然后将相应的链接放入垃圾邮件中。

图3 带有Dropbox链接的垃圾邮件

垃圾邮件发送者之所以选择使用宏,可能是因为宏比较“新”的缘故。实际上,这只是在经过多年的相对沉寂之后,恶意宏代码最近又重出江湖罢了。 垃圾邮件收件人可能觉察不到宏代码所带来的威胁,这使得垃圾邮件发送者能够有机会攻击更多的受害者。

垃圾邮件中的勒索软件

对于那些戒备心不强的收件人来说,垃圾邮件仍然是攻击者投送勒索软件的首选方法。在今年上半年,有两种勒索软件活动比较频繁,即Cryptowall 3.0和TorrentLocker。

在今年的第一个季度,出现了同时对文件进行加密并窃取信息的恶意垃圾邮件,这些垃圾邮件的附件中包含了ZIP格式的简历文件。 实际上,在压缩文件中含有一个.JS或.HTML文件,其作用就是将Cryptowall和FAREIT等恶意软件下载到本地机器上。众所周知,FAREIT能够窃取存储在系统FTP客户端、网络浏览器、电子邮件客户端甚至比特币钱包中的相关证书。

同时,我们看到TorrentLocker已经用于攻击澳大利亚,新西兰和欧洲部分国家的地区性攻击之中。此外,邮件中还使用了社会工程诱饵,如发票和邮政跟踪通知等。

2015年上半年的垃圾邮件数量变化

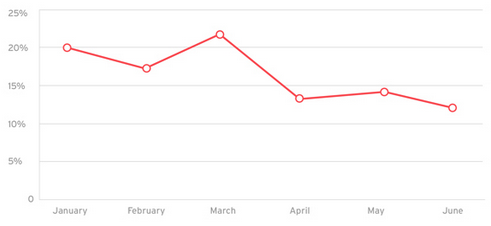

虽然特定类型的垃圾邮件的数量呈现上涨趋势,但从去年的整体情况来看,垃圾邮件的数量却呈现出明显的下降趋势。通过下图我们可以看到,在2015年上半年垃圾邮件的总量是下降的,其中3月份所占比重为半年来的最大值。

图4 2015年上半年垃圾邮件的数量变化

由于某些原因,导致2015年前三个月垃圾邮件的数量相对较高,但是到了第二季度,约会、成人和就业类型的垃圾邮件的数量就降下来了,这可能是垃圾邮件发送者已经该用其他类型的垃圾邮件来发动攻击了。这两种趋势一直持续到二季度:我们看与恶意软件相关的垃圾邮件开始爆发,这些垃圾邮件中含有下载压缩附件的UPATRE和基于宏代码的BARTALEX等恶意软件。 此外,我们还发现了含有指向新建域名的链接的垃圾邮件,这些域名通常都是在发动攻击之前几天刚刚建立的。当然,这些邮件通常都会通过某些诡计来绕过过滤检查。

Upatre(仍然)称霸江湖

在通过垃圾邮件分布的各种恶意软件中,UPATRE仍是龙头老大。去年,由于Gameover被取缔,与UPATRE相关的垃圾邮件活动有所下降 。 但是,不久之后这些活动就随着CUTWAIL僵尸网络的出现又卷土重来。一年后,UPATRE的江湖地位仍然不可撼动。 CUTWAIL是于2007年出现的,并且到了2009年就已经发展成为最大的垃圾邮件僵尸网络之一。

虽然UPATRE看上去已经有点“老”了,但是它自有其生存之道:在近期发现的一个UPATRE更新版本中,它居然能够禁用系统中的安全功能和软件,这使得它更容易逃避检测。 此外,我们还发现了一种以.CHM文件形式出现的新变种。 它们之所以使用这种文件扩展名,是因为.Chm乃微软帮助文件的扩展名,它更加不易引起人们的怀疑。

PLUGX和EMDIVI:顶级鱼叉式钓鱼攻击有效荷载

对于具有针对性的网络攻击来说,电子邮件仍然是最流行的一种投递手段,其中74%的针对性攻击都会利用电子邮件作为渗透手段。

在今年的上半年,鱼叉式钓鱼邮件使用的社会工程诱饵可谓五花八门,例如如近期举行的研讨会、职位空缺以及人事问题,等待。但是,这些攻击使用的有效荷载却相对集中,其中最为常见的就是PLUGX和EMDIVI。 PLUGX是一种远程访问攻击,常用于针对政府部门和关键产业的针对性攻击之中。EMDIVI最初于2014年被人们所发现,那次是被用于针对一些日本公司的针对性攻击之中。

垃圾邮件将走向何方

我们虽然难以预言垃圾邮件发送者会在下半年有何举动,但是却可以根据过去及当前的观测结果作出如下推测:

基于宏的恶意软件数量将继续增加,并且很可能采用一些新技术,如使用新的文件扩展名和新的有效载荷等。

CryptoWall垃圾邮件也可能会发生一些轻微的变化:我们预计攻击者将不再单纯使用“简历”模板,新的CryptoWall垃圾邮件很可能将包含其他的模板。

垃圾邮件制造者将使用常见类型的模板来绕过反垃圾邮件过滤器。这些模板包括社交网络通知,银行通知,以及DHL和联邦之类的快递跟踪通知等。

然而,有些事情将保持不变。垃圾邮件发送者将继续利用假期和其他“新闻”来欺骗毫无戒心的用户。

Upatre仍将是分布式的恶意软件的老大,因为它的文件体积较小,使它更易于附着于电子邮件或者通过URL下载。此外,攻击者还可以通过修改Upatre来绕过安全过滤器,这种情况我们在2015上半年就已经发现了。