一些日本网站为emdivi后门提供指挥和控制(c&c)的服务

我们发现,攻击者在一项活跃的运动已经泄露了一些日本网站,这些网站为emdivi后门提供指挥和控制(c&c)的服务,目前这些正在使用的后门,它们针对的目标公司不仅有在日本的,而且也有在美国的服务器。

EMDIVI,它首先出现在2014,是出了名的用于针对日本企业的攻击。它允许机器被远程控制的攻击者的恶意命令和其他活动。我们深入研究这个恶意软件,发现它使用“magic number(幻数)”的套路。

我们观察到的目标是在制造业、技术和传媒业的日本政府机构和私人公司的运动。其在美国的对象公司,其中有一个属于技术产业,只是办公地点在日本的公司,我们发现它仍然是日本攻击者追踪的目标。

我们第一次报道是在2014年的11月份,当时攻击者们使用电子邮件作为直达目的的手段。该方式通常感染率较低,但覆盖面很广,并不是使用2015年7月份Hacking Team泄漏资料中的Flash 0day攻击.

攻击阶段显示:

这项活动的内部运作,进一步调查显示为三个攻击阶段,如下:

云服务妥协

我们的研究发现,攻击者们使用的emdivi后门,目标不仅是指挥和控制那些主要分布在日本的服务器的IP地址,他们可能已经渗透到与云服务提供商合作的那些合法网站。然后他们放置PHP代码到emdivi来进行联系。一个汽车经销商,一个采购员,一家房地产上市公司和一家餐馆在攻击者入侵的一大串合法网站列表中仅占一小部分。

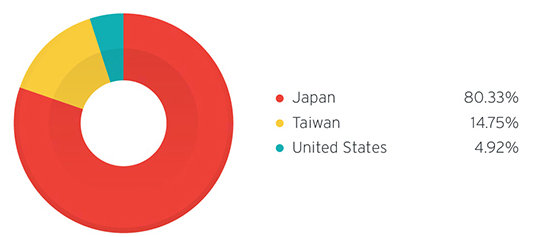

图一: 这场活动中受影响国家的被指挥和控制的端点所占的百分百

emdivi恶意软件的制作

攻击者创建了一个指向先前泄露网站的恶意软件。

emdivi恶意软件散布

攻击者然后通过分发带有emdivi恶意软件的电子邮件或水坑攻击,该攻击使用的是最近 Hacking Team发现的Flash 0day攻击。

EMDIVI切入点分析

如上所述,攻击者渗透目标系统的方法之一是通过发送钓鱼邮件到雅虎的帐户,从而邮件发送,进而激活。这些邮件都有一个压缩文件(通常是LZH格式的,zip或rar的附件很少。)包含一个自解压存档文件(rar解压),其中两个文件可下载文件:诱饵(微软Word,Excel或PDF微软,)和emdivi恶意软件。

需要注意的是,emdivi恶意软件已被观察到使用的文件名是”vm”开头的,例如vmat.exe,vmmat.exe,vmater.exe,vmtap.exe,和vmwere.exe。

目标可能被渗透于一个包含的两个变种恶意软件的恶意软件,他们是T17和T20(被检测为bkdr_emdivi。zjch-a)。

T20是以前作为初始载荷的Ichitaro漏洞。T17和T20的区别在于他们的命令集。T17只能发送系统外的基本设置的命令以及下载/上传文件的命令。它完全依赖于其他命令的其他文件。

T20也包含集成命令,除了在T17已经看到的命令,T20可以执行如压缩/解压缩zip文件和截图的命令。

在撰写本文时,“t17.08.34”是最新的版本T17。T20版本最初被认为过时后,在2014年Ichitaro发布了一个更新的版本,但却通过改变策略:它开始使用DLL侧加载技术而不是一个单一的可执行恶意代码。这个改变是类似于通过使用PlugX进行DLL劫持的技术。

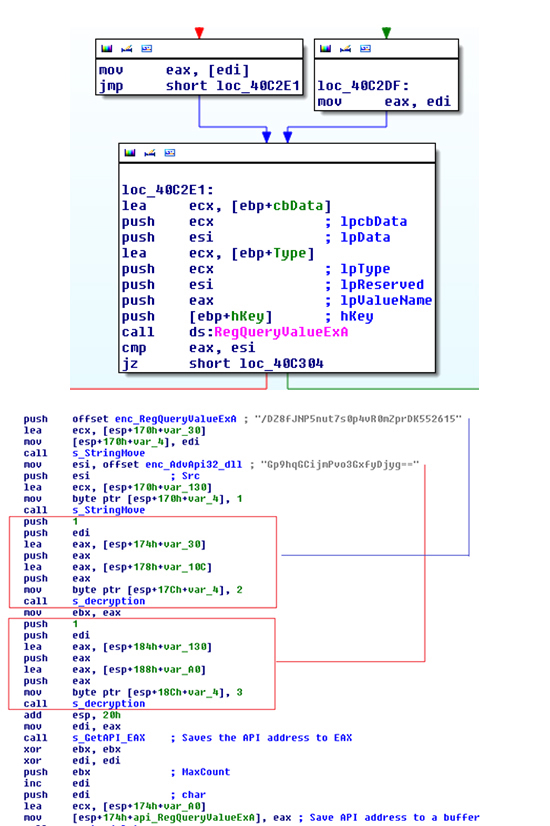

我们研究了最近的T17版本并且发现它的后门具有模拟功能,它还包含9个命令,如下:UPLOAD, GETFILE, GOTO, DOWNBG, DOABORT, VERSION, SETCMD, SUSPEND,和 LOADDLL。然而,在这个版本中的一个主要变化是,它可以加载字符串和接口(应用程序编程接口),以供以后使用,而不是直接调用它们。该恶意软件将解密字符串,将需要加载该接口,实际上是在调用它。例如,将解密字符串 “RegQueryValueExA” 和“Advapi32.dll” 然后在使用API之前对它们进行加载。

图2:含有EMDIVI后门的T17之后版本的API调用示例

emdivi后门神奇亮相

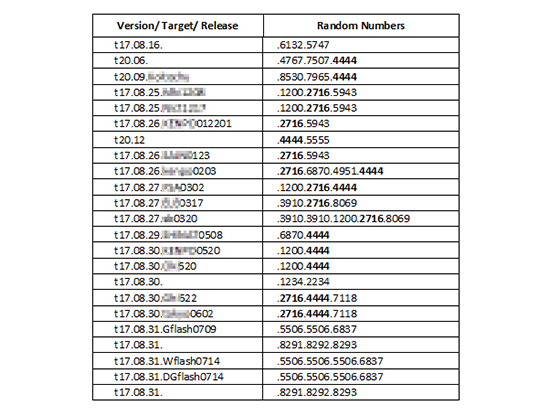

我们看了最近的一个样本(五月十七日收购),发现在编译之前加密以防止启发式检测的EXE文件。它可以解密使用“magic number(幻数)”硬编码在恶意软件主体中的一个字符串。这个字符串是由四部分组成:版本、目标、发布日期和一些随机的数字。例如,恶意软件样本将解密字符串“t17.08.30。[目标名称] “0520.1200.4444”,如下:

版本:t17.08.30

目标:[目标名称]

发布日期:0520

随机数:1200.4444

我们研究这些代码的数量,发现随机寻找的数字并不是那么随机的。数字保持显示为模式的一部分,即“4444”和“2716”。

图3:emdivi T17 版本和它的神奇的数字

一个解释这一点的可靠方法是:这两个数字是被攻击者在活动中滥用的员工们的ID.

需要注意的是,那些字符串中使用的随机数,是在Hacking Team中所发现的那些。那些随机数包含”Flash”的表中,使用不同的员工ID。

此外,没有指定目标名称的版本的版本是最有可能针对政府机构的,6个其中的2个已经被证实是和政府有关的。

建议

由于本次活动使用电子邮件作为达到目的的跳板,在日本的目标用户从所述源点击链接,下载附件时应小心谨慎。IT经理需要教育员工小心那些由陌生人发送的可疑邮件。

对企业而言,电子邮件的声誉服务所使用的产品,如Trend Micro Deep Discovery Email 产品对这些危险可以提供最大的安全保护。

趋势科技的产品模块和检测本活动相关的所有威胁,如下:

BKDR_EMDIVI.SMA

BKDR_EMDIVI.SMB

BKDR_EMDIVI.YUO

BKDR_EMDIVI.AF

BKDR_EMDIVI.YUM

BKDR_EMDIVI.YUR

BKDR_EMDIVI.YUU

BKDR_EMDIVI.YUP

BKDR_EMDIVI.AE

BKDR_EMDIVI.L

BKDR_EMDIVI.ZJCH-A